CTF-2019国赛线下赛

没有web手的悲剧

pwn

0x01 babypwn

附件下载 babypwn

123456789101112131415161718192021222324252627282930313233343536373839404142434445464748from pwn import *contex ...

CTF-XCTF-Pwn-高手进阶区(1)

CTF-XCTF-高手进阶区(1)

0x1

dice_game

附件下载 dice_game.rar

可以通过栈溢出覆盖seed,我将其覆盖成0,然后本地做一个程序输出rand()50次的结果,然后发送过去就好了

123456789101112131415161718192021222324from ...

Linux-系统调用表

Linux-系统调用表

32位调用表

12345678910111213141516171819202122232425262728293031323334353637383940414243444546474849505152535455565758596061626364656667686970 ...

CTF-SCTF-19年6月

PWN

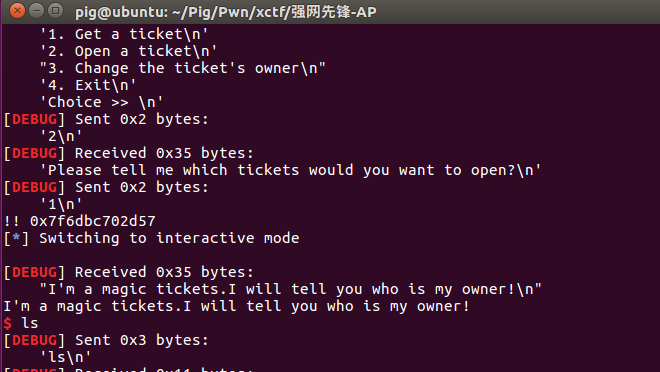

0x01 easy_heap

这道题要考察的知识点很多,包括__malloc_hook、shellcode、unsorted bin attack、unlink、off by one null

解法:

1、先利用off by one null实现unlink,从而实现修改bss段的chunk ...

CTF-unsorted_bin-__free_hook-利用

下载压缩包 bin.rar

前言:

1、unsorted bin第一次被释放的时候,fd和bk指向 main_arena+n 的地址,x64中n为88,x32中n为44,具体情况请自行用gdb调试。

2、典型堆溢出

3、__free_hook是一个函数指针,若被赋值,则free直接执行__free_ ...

CTF-Pwn-格式化字符串漏洞

Printf利用

Printf基本操作

12345678910111213141516171819202122232425262732位读'%{}$x'.format(index) // 读4个字节'%{ ...

CTF-2019年6月BNSCTF

看到学长打,我也去试试水,确实是冷门的CTF,第一届比较水

Re

0x01 简单算法algorithm.rar

醉了,题目存在多个flag,然后要找有英文意义的

将程序导入IDA,发现加密算法只是单字符变换,所以直接把IDA代码扒下来改造

123456789101112131415161718192 ...

CTF-ACTF-19年5月

PWN

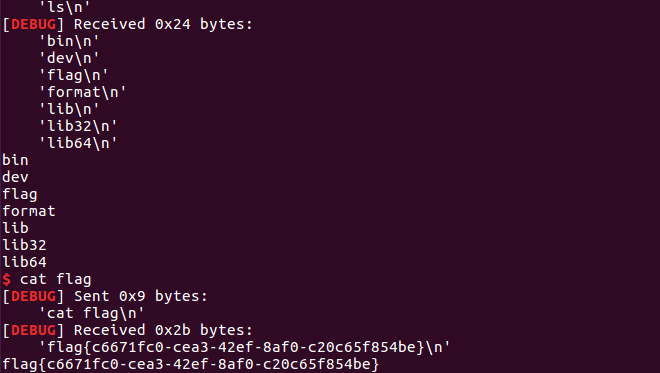

0x01 babyheap

文件下载 babyheap

导入IDA分析,发现UAF漏洞,只需要覆盖函数指针为system即可,然后F12发现"/bin/sh",所以可以直接传参到system函数,直接拿到shell

附上exploit.py

12345678910111 ...

CTF-强网杯-19年6月

PWN

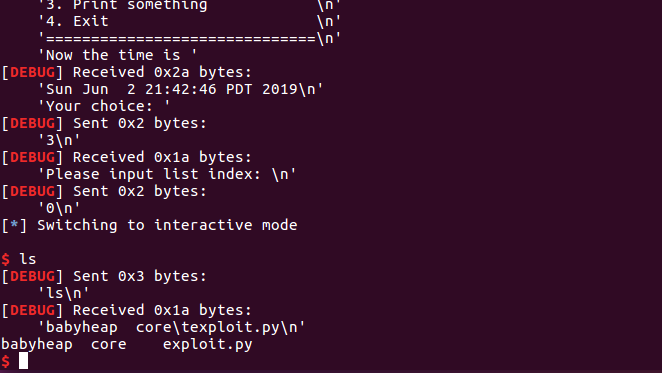

0x01 强网先锋AP

文件下载 main

先用checksec检测一下

发现保护全开,所以不可以覆盖got表来实现跳转

用IDA分析main,发现没有free,所以不能使用unlink、double free等

在Change函数发现可以无限写漏洞,所以这一题是典型的堆溢出

然后再分析一 ...

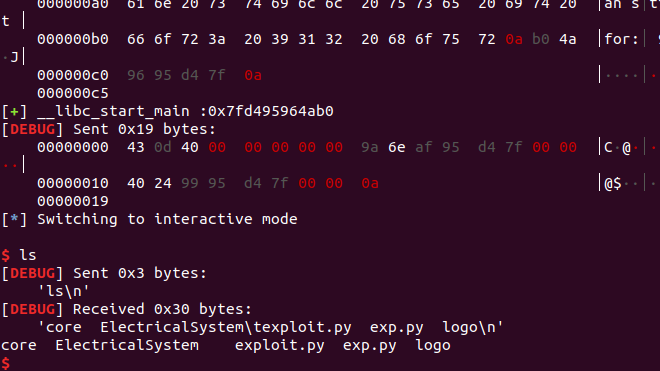

CTF-Pwn-ElectricalSystem

首先申明!!!!!!!该题有十分简单的解法,但是我为了提升自己的技术,所以选择用麻烦的做法来实现

文件下载CTF-Pwn-ElectricalSystem.rar

这个是朋友拖我做的,貌似是某企业内部CTF比赛吧

我们先看看这个程序的代码结构,导入IDA分析

我们先看看sub_400986();

...

/bg.png)