这是一道南京邮电大学CTF平台的题目

由于它的服务器已经挂了,远程连接不了主机

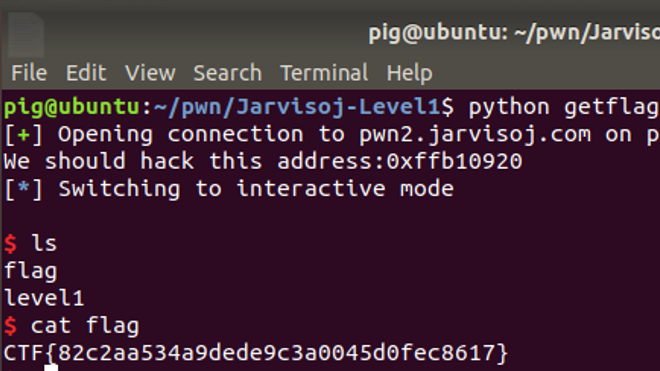

我们就使用本地调试,本地创建一个flag文件

flag内容为

1 | FAKE{You get Flag} |

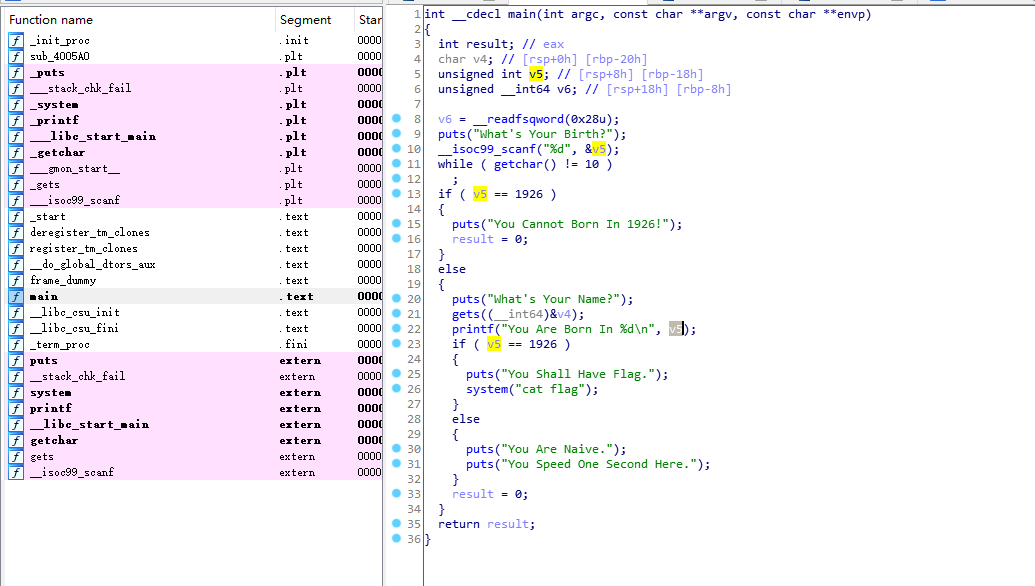

nuptzj-WhenDidYouBorn.rar中包含了源码和程序,但是我不看源码,直接将程序丢到ida大妈手里了

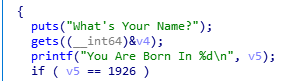

很明显存在gets漏洞,我们可以输入超出v4(name[8])的长度,然后把v5顶掉

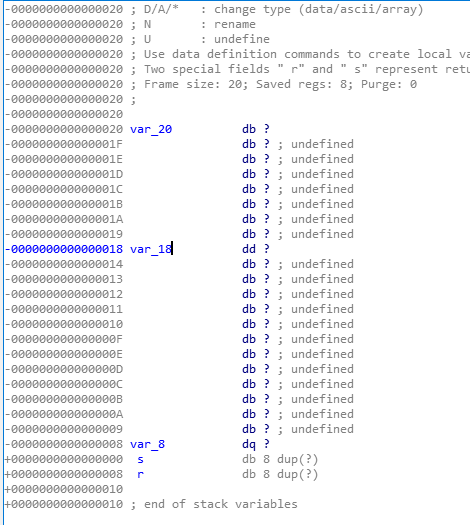

因为var_20(v4)低于var_18(v5)

所以当var_20(v4)溢出时,溢出的数据将会覆盖到var_18(v5)

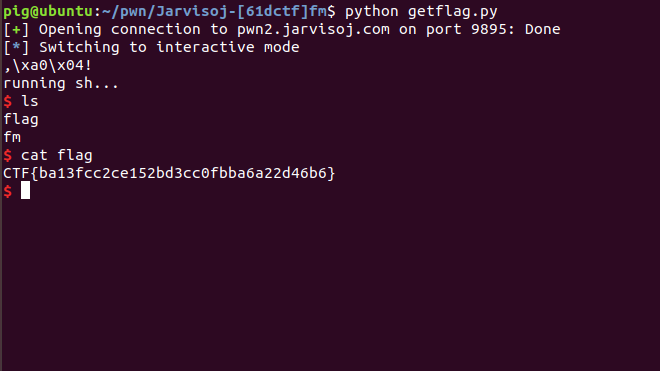

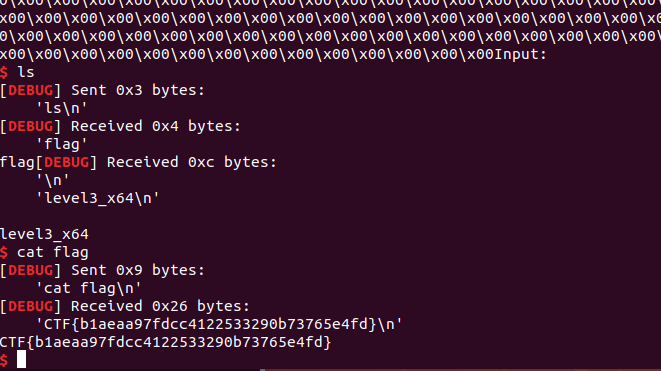

具体步骤:

将输入一个非1926的数值,跳过第一个if

再输入payload,将v5顶替为1926,使得第二个if结果为真,获得flag

1 | from pwn import * |

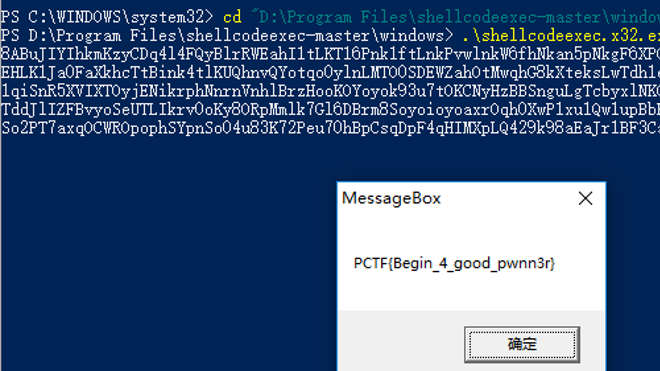

Flag为你自己设定的文本

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 咲夜南梦's 博客!

评论